プロフィール

小坂佑士(おさか・ゆうし)

医療法人社団久英会 久英会グループ本部 事務局

情報システムグループ サブマネージャー

大学卒業後システム開発会社に勤務し、webサイト作成、組み込みシステム、Androidアプリ、医用画像システムなどを経験。2019年に医療法人社団久英会へ入職。医療情報システムの運用管理にかかわりながら医療と介護のシステム統合と効率化を模索している。

近年、医療機関のサイバー攻撃や事故が多発しており、その対応を含めた医療情報システムの安全管理に関するガイドラインの改訂も今年5月行われました。多くの病院が頭を悩ませている医療DXやサイバーセキュリティは、どのようなことから失敗することが多いのでしょうか。

病院で情報システム担当・院内SEをしている医療情報技師、診療情報管理士小坂佑士さんが中小病院のシステム運用事例を中心に解説します。

2回目は、病院でシステム運用とサイバーセキュリティ対策を失敗しないための手順とコツです。情報収集できる参考サイトのリスト一覧や、自治体による病院の立ち入り検査に最低限必要なサイバーセキュリティ対応のリストを紹介します。

執筆/小坂佑士 医療法人社団久英会 情報システム担当

(医療情報技師、診療情報管理士、医療経営士3級、応用情報技術者)

編集/メディカルサポネット編集部

前回は、中小病院のIT担当者がどのようなときに失敗するかの事例を書きました。

昨今の医療機関を取り巻くサイバーセキュリティ事故多発と同時に、医療分野のDX(デジタルトランスフォーメーション)担当が内閣府に設置され、本格的な議論を進めています。医療DXの布石としてオンライン資格確認や電子処方箋の導入が進められています。マイナンバーカードも保険証利用や税と社会保障の一体改革など省庁を跨いだDX推進施策のひとつです。DXとは、デジタル技術によってビジネスや社会、生活の形・スタイルを変える(Transformする)ことと定義されています。すべての分野で働き手が不足することに対応するためにも、デジタル技術によって、これまでの働き方を変えていく必要があります。

今回はサイバーセキュリティ対策がテーマですので、目に見えて業務が改善され、業務効率が良くなるようなわかりやすい部分ではありません。しかし、電子カルテやこれらの医療DXを動作させる基盤となる情報インフラの安全運用・管理は大変重要です。今回はガイドラインを中心にシステム運用を失敗しないための要点を紹介します。

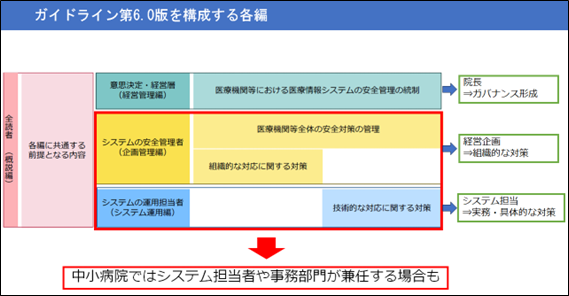

前回、「医療情報システムの安全管理に関するガイドライン第6.0版」(以後、ガイドライン)が大きく3部構成になったことをお伝えしました。わかりづらくなったように感じますが、具体的に役割が示されたことがとても重要です。

図表1:「医療情報システムの安全管理に関するガイドライン第6.0版」概要

今回のガイドラインでは経営管理編、企画管理編、システム運用編と大きく3部に分かれました。その中で医療機関のシステムに経営者が関与することが明確に記載されました。

中小規模の医療機関では、事務部門や一部の関係者のみで電子カルテや関係する部門システムの導入の決定を行うところもあるでしょう。必要最低限のセキュリティ対策や場合によっては全く対策をしていない医療機関も存在していたと考えられます。電子カルテなどのシステムはそれ単体では医療機関に利益を生み出すことはないため、出費を抑えたいという気持ちも理解できます。しかし、近年のようにサイバーセキュリティ事故が発生した医療機関では、地域への医療機能停止だけでなく、業務停止していた期間に得られたはずの収益が失われ、事故の調査や補償、機器の買い替えなどで新たに費用も発生します。経営的な大打撃を受けることはこれまでの事故報告から明らかです。そのため、今回のガイドライン改訂で経営者の関与がシステム運用管理に必要であるとされました。

電子カルテをはじめとした医療情報システムは非常に高額です。業務効率化や診療科を立ち上げるといった際にシステムの導入を行いますが、100床規模の病院になると数億円単位の投資になることは珍しくありません。そのような際に、医療機関とシステムメーカーとの橋渡し役となるのがシステム担当者となります。

今回のガイドライン改訂で経営者の役割として、セキュリティ対策への危機意識を持つこと、システムに対する予算確保、担当者の配置、委託先業者との協働についての記載があります。医療機関のシステム導入やセキュリティ対策のガバナンス形成の役割が求められています。経営者としてシステムを導入することで業務の効率化や医療DXのような変革への舵を切る場合、現場スタッフとの直接的な対応はシステム担当者が担うことになります。経営者の思いを実現するための右腕、コーディネーターとしての活躍が期待されます。

経営者にはIT投資やセキュリティ対策で実現したいことを明確にし、システム担当者はその実現に向けて調整と実践の役割があります。管理側は任せきりではなく、定期的に方向性を確認しながら進めていきましょう。ガイドラインではISMSというセキュリティマネジメントの考え方がベースとなっています。医療機関で取り入れられているPDCAサイクルと同じく組織体制の構築、リスク分析・評価など一連の取り組みを継続していけるとよいでしょう。ISMSの認証取得の必要はなく、既存の安全管理委員会などにサイバーセキュリティも取り込んで計画と推進を実践するといいと思います。

医療機関の内部でシステム担当者を採用する場合は、ある程度の権限やポジションを付与しておいたほうが良いと考えます。新しいシステムの導入やサイバーセキュリティ対策もですが、現場業務手順の変更や一時的な業務停止のお願いを行う場合があります。そのような際に、何の権限もないシステム担当者だけが矢面に立つと指示に従ってもらえない場合があります。少なくとも院長や事務長といった経営者・管理者のバックアップが必要です。今回のガイドラインが分かれたことには、このような意味合いも含まれていると推察しています。

今回のガイドラインでは、システム担当者は安全管理の対策やその実践、資料作成、技術的な対応の検討、システムや製品のライフサイクル(EOS)の把握、システムの監視や多要素認証への対応準備と多岐にわたります。医療機関の規模によっては、他部門の事務職員が兼任することや、企画管理者の業務範囲も対応する場合もあると思います。マンパワーが足りない場合は新規の担当者の採用や業務委託の検討も必要です。

システム導入を成功させるためには、常に情報収集が必要です。他の事務部門の施策と同様に病院機能や職員数も違えば、必要となるシステムの機能や端末の台数、部門システムなど様々です。どのメーカー・ベンダーの製品が良いのか、技術的な議論、製品情報から安価な調達の方法、適切な廃棄の方法、各種法令への対応、補助金の活用、災害時の対応報告、各種様式の記載事項、変更点、立ち入り検査や適時調査での指摘事項の共有など、設備・労務の分野から医療事務・診療情報管理部門も関わる非常に広範囲な知見が必要になります。

新型コロナ流行前は集合型の学習会が各地で開催されていましたが、感染防止の観点からweb会議システムを用いたオンライン型の学習会が普及してきました。対面での講義形式ではなくなりましたが、遠隔地の学習会に参加できるというメリットもあります。このような学習の場を活用して情報収集が行えます。今回のサイバーセキュリティに近い内容では以下の医療系の団体で学習会が開催されています。

〇医療機関向けセキュリティ教育支援ポータルサイト

https://mhlw-training.saj.or.jp/

〇医療情報技師育成部会

https://www.jami.jp/jadite/new/

〇診療情報管理学会

https://kanrishikai.jp/

〇診療情報管理士会

https://jhim-e.com/

〇一般社団法人日本医療経営実践協会

http://www.jmmpa.jp/

このほかにも、医療系コンサルやシステム、ネットワーク機器のメーカーも定期的にサイバーセキュリティ対策のセミナーを行っています。このような場で情報収集を行い製品知識や機能、価格を調査し所属する施設に適切なシステムは何か、必要なものは何か、デモンストレーションや実機を操作することや、メーカー営業担当者や他の医療機関のシステム担当者とも意見交換を重ねる必要があると考えます。

また、医療機関に限らず他業種も含めたシステム導入やサイバーセキュリティ対策について情報を集めたい場合は以下の団体が参考になります。

〇独立行政法人情報処理推進機構

https://www.ipa.go.jp/

〇一般社団法人日本情報システム・ユーザー協会

https://juas.or.jp/

〇一般社団法人日本ITストラテジスト協会

https://ww2.jista.org/

〇特定非営利活動法人ITコーディネータ協会

https://www.itc.or.jp/

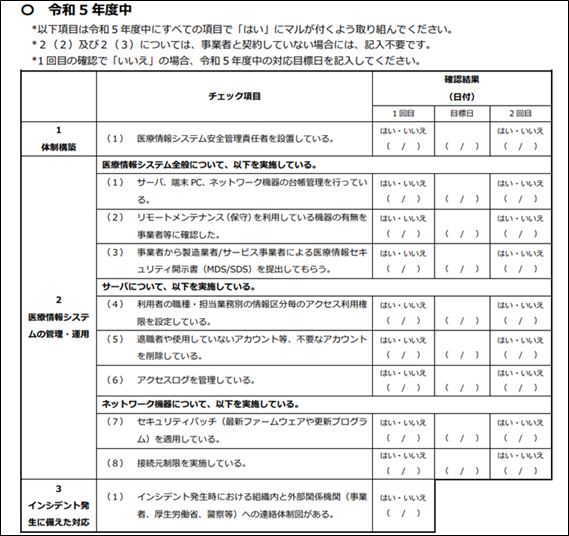

図表2:「医療機関におけるサイバーセキュリティ対策チェックリスト」(部分)

2023年4月1日に医療法施工規制が改正されサイバーセキュリティ対策が義務化されました。厚生労働省は同年5月31日に「医療情報システムの安全管理に関するガイドライン第6.0版」、続く6月9日に「医療機関におけるサイバーセキュリティ対策チェックリスト」を公開しこの内容に基づいて立ち入り検査を行う旨が示されました。

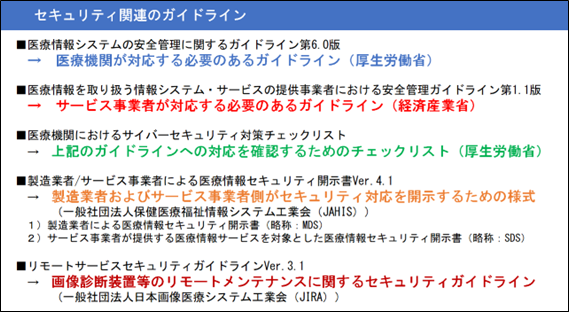

これらに合わせて、経済産業省が7月7日に「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン第1.1版」を公開しました。その中には「製造業者/サービス事業者による医療情報セキュリティ開示書」(MDS/SDS)についても触れられています。関連して、医療材料や給食などのサプライチェーンや検査・画像診断装置等のリモートメンテナンスを行うため、サービス事業者がVPN接続用ネットワーク機器を設置している場合のガイドラインも公開されています。

医療機関では都道府県や市町村の立ち入り検査でサイバーセキュリティ対策について確認されます。いままで確認されていなかった部分についても確認がされるようになったため、令和5年度から令和6年度にかけて確認・把握するように求められています。

このチェックリストを確認すると、ガイドラインに記載のあるEDRや侵入検知システムの導入に触れていないことがわかります。今回のガイドラインで最低限必要な対応を挙げると以下になります。

・現状のシステム構成、サーバ・端末一覧の台帳管理、セキュリティ対策状況を確認する

・ネットワーク機器一覧の台帳管理、ファームウェアのバージョンを確認する

・外部からのリモートメンテナンス状況を確認する

・通信のアクセスログを確認する

・各種サーバのバックアップを取得する

・インシデント発生時のシステム復旧手順を確認する

・インシデント発生時の内部担当者・業者への連絡先や対応フローを確認する

・インシデント発生時の外部関係機関への連絡先を確認する

一覧台帳作成など運用管理面での対応とインシデント発生時の復旧手順が求められており、新たなセキュリティ対策製品の導入は求めていないことがわかります。その一方で今回のガイドラインではゼロトラストなど投資が必要となるセキュリティ対策についても言及していましたし、セキュリティ対策補助金もあります。最終的には経営者とどこまで対応可能か意思決定が必要です。

図表3:セキュリティ関連のガイドライン

【参考資料】

[1] 医療情報システムの安全管理に関するガイドライン 第6.0版

[2] 医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン

[3] 医療機関におけるサイバーセキュリティ対策チェックリスト

[4] JAHIS「製造業者/サービス事業者による医療情報セキュリティ開示書」ガイド Ver.4.1

[5] リモートサービスセキュリティガイドライン Ver.3.1

次回記事掲載は11月の予定です。

プロフィール

小坂佑士(おさか・ゆうし)

医療法人社団久英会 久英会グループ本部 事務局

情報システムグループ サブマネージャー

大学卒業後システム開発会社に勤務し、webサイト作成、組み込みシステム、Androidアプリ、医用画像システムなどを経験。2019年に医療法人社団久英会へ入職。医療情報システムの運用管理にかかわりながら医療と介護のシステム統合と効率化を模索している。